RECUPERIAMO I NOSTRI FILE INFETTATTI DA TESLACRYPT

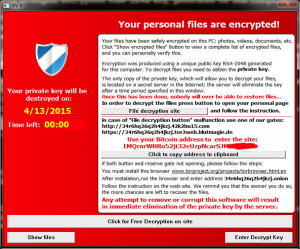

Siete preoccupati perchè i vostri dati non sono più leggibili e sono stati rinominati da Teslacrypt con una delle varianti .xxx, .ttt, .micro, ecc ?

Uno degli ultimi flagelli della sicurezza informatica sono i ransomware, ultimamente milioni di utenti ne sono stati vittima perdendo i propri dati, ma anche quelli dei loro colleghi se il computer infetto era collegato a una rete aziendale.

Uno degli ultimi flagelli della sicurezza informatica sono i ransomware, ultimamente milioni di utenti ne sono stati vittima perdendo i propri dati, ma anche quelli dei loro colleghi se il computer infetto era collegato a una rete aziendale.

Per fortuna oggi i ricercatori di ESET® hanno messo a disposizione uno strumento gratuito di decodifica in grado di sbloccare i file modificati da tutte le ultime varianti di Teslacrypt (v3 o v4) e i cui file criptati hanno estensioni .xxx, .ttt, .micro, .mp3.

Come si può apprendere dal sito di ESET creatori del famoso Antivirus NOD : Questo risultato è stato possibile grazie all’attività di un ricercatore di ESET, che ha contattato in forma anonima gli autori del famoso malware fingendosi una vittima e chiedendo la chiave master per la decodifica. Sorprendentemente, gli autori del malware hanno consegnato spontaneamente la chiave di decodifica universale, consentendo così ad ESET di rilasciare il tool di decodifica.

Da oggi se avete preso il famoso Ransomware Teslacrypt fino alla sua ultima versione V3 o V4, non vi dovete più suicidare se non avete a disposizione il backup dei vostri file, perchè è stata scoperta la chiave Masterkey che permette di recuperare tutti i vostri file.

La procedura non è molto difficile, ma neanche troppo semplice, quindi vediamo insieme come procedere per riottenere i propri file.

ESET ha rilasciato, oltre al tool, anche una guida su come utilizzarlo :

Di seguito vi spieghiamo la procedura per riottenere i vostri file originali

Scaricare lo strumento ESETTeslaCryptDecryptor.exe e salvare il file sul desktop.

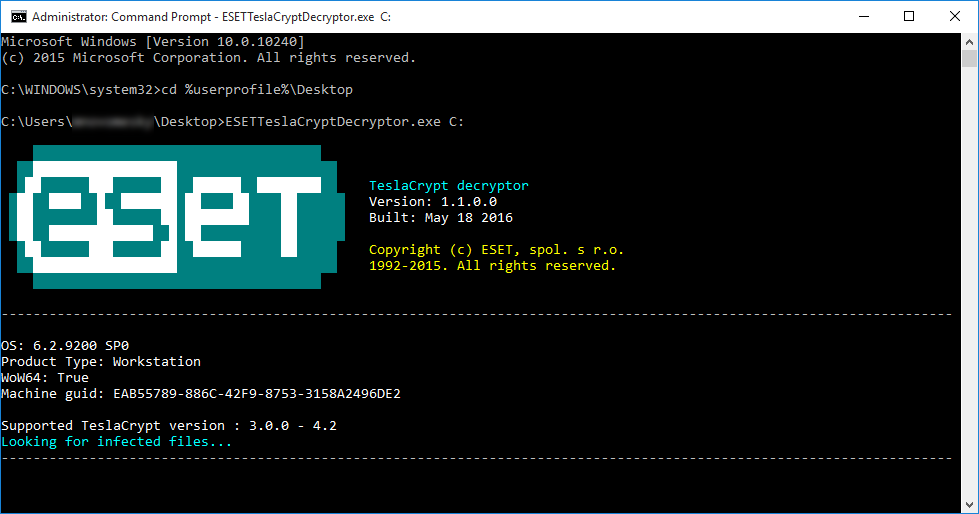

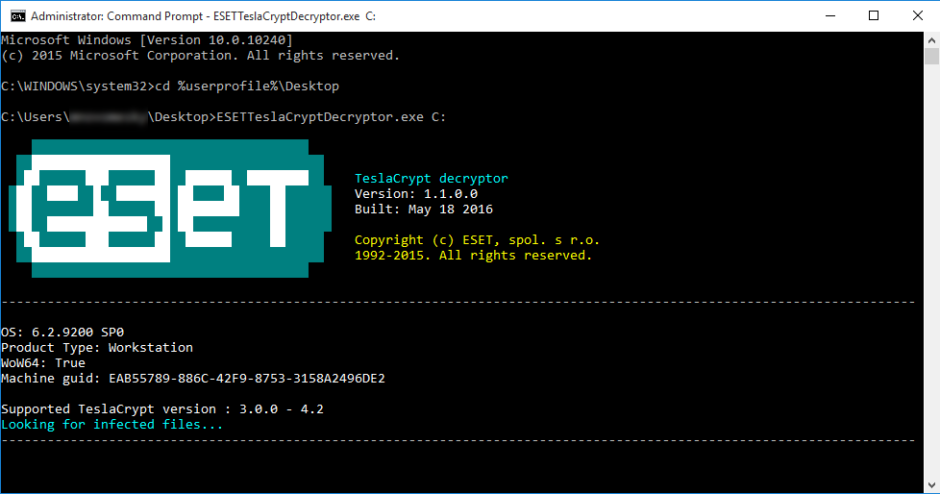

1. Fare clic su Start → Tutti i programmi → Accessori , fare clic con il tasto destro su Prompt dei comandi e quindi scegliere Esegui come amministratore dal menu contestuale.

Utenti Windows 8 / 8.1 / 10: premere il tasto Windows + Q per la ricerca delle applicazioni, Inserire Prompt dei comandi nel campo Ricerca, tasto destro del mouse su Prompt dei comandi e quindi selezionare Esegui come amministratore dal menu contestuale.

2. Digitare il comando cd %userprofile%\Desktop (non sostituire “userprofile” con il vostro nome utente ma immettere il comando esattamente come indicato), quindi premere Invio .

3. Digitare il comando ESETTeslaCryptDecryptor.exe e premere Invio .

4. Leggere e accettare il contratto di licenza per l’utente finale.

5. Digitare ESETTeslaCryptDecryptor.exe C: e premere Invio per eseguire la scansione del disco C in modalità silenziosa. Per eseguire la scansione in una diversa unità sostituire C: con la lettera appropriata.

6. Verrà quindi eseguito lo strumento di pulizia TeslaCrypt e verrà visualizzato il messaggio“Looking for file infetti …”. Se viene rilevata un’infezione, seguire le istruzioni riportate a video dallo strumento di pulizia per rimuovere TeslaCrypt dal vostro sistema.

Leave a Reply